近年、サイバー犯罪がますます巧妙化しています。そのひとつが主にWindowsシステムをターゲットにする『Lumma Stealer』というマルウェア。いわゆるトロイの木馬型マルウェアで、個人のログイン情報や暗号資産に関する情報を抜き取り、攻撃者に送信することで知られています。この記事では、Lumma Stealerによる攻撃の手口とその対策について、分かりやすく解説します。

Lumma Stealerとは?

Lumma Stealerは、コンピューターに感染することで個人情報を盗み出す悪意のある情報窃取型のマルウェアです。通常、不正なウェブサイトや偽のソフトウェアアップデート、メールの添付ファイルを介して拡散されます。感染後、Lumma Stealerは以下のような情報を収集します。

- ウェブブラウザの履歴

- クレジットカード情報

- パスワード(保存されたものや手動で入力されたもの)

- 暗号通貨のウォレット情報

- 保存された認証情報(例えば、メールやSNSのログイン情報)

被害事例

Discordを悪用した拡散: 攻撃者は、人気のチャットプラットフォーム「Discord」のコンテンツ配信ネットワーク(CDN)を悪用して、Lumma Stealerを拡散しています。具体的には、無作為に抽出したDiscordアカウントを使用し、被害者にダイレクトメッセージを送信し、マルウェアを含むファイルのダウンロードと実行を促す手口が確認されています。出典:DiscordのCDNを介して拡散される情報窃取型マルウェア「Lumma Stealer」・・・・・Trend Micro

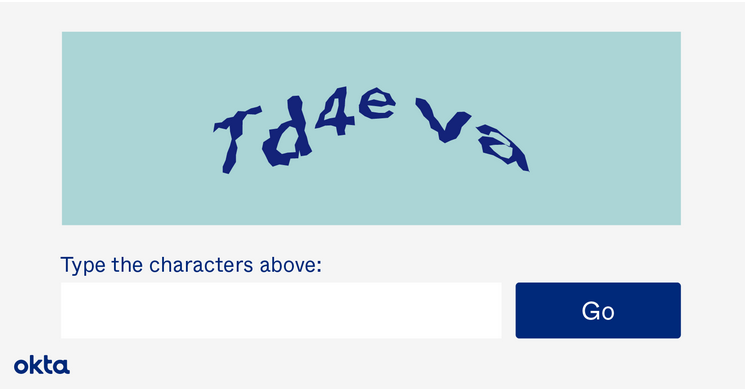

偽のCAPTCHAページを利用した拡散: Lumma Stealerは、偽のCAPTCHAページを利用して拡散されるケースも報告されています。ユーザーがCAPTCHAを解決しようとすると、実際にはマルウェアがダウンロードされます。下記のCAPTCHAの場合は「文字認識」のパターンです。

CAPTCHAとは人間とボットを区別するために使われる自動化されたテストで、ボットによる攻撃やスパムを防ぐために、文字認識、画像認識、音声認識など、さまざまな形式が使われています。出典:情報窃取型のマルウェアが急増、偽のCAPTCHAページに誘導して配布・・・・・サイバーセキュリティ情報

製造業界を標的とした攻撃: 製造業界を標的とした攻撃では、PDFに偽装したLNKファイルを含むスピアフィッシングメールが送信され、Lumma StealerとAmadey Botが展開されるケースが確認されています。これにより、標的のマシンが制御され、機密情報が窃取される可能性があります。出典:Lumma StealerとAmadey Botを利用したキャンペーン、製造業界を標的に・・・・・TOP | Codebook|Security News

『Lumma Stealer』攻撃の手口

Lumma Stealerによる攻撃の特徴は、複数の手法を組み合わせてターゲットを巧妙に狙う点にあります。具体的には、以下のような手法で攻撃が行われます。

1. フィッシング攻撃による拡散

Lumma Stealerは、主にフィッシングメールや偽のウェブページを利用して拡散されます。攻撃者は、被害者に信頼できるサービスやサイトを装って偽のログインページや認証画面を送信するわけです。例えば、銀行やメールサービスのログインページを模倣し、そこで入力されたユーザー名やパスワードを盗み取ります。

2. 悪意のある添付ファイルの使用

攻撃者は、悪意のある添付ファイルをメールで送信することが一般的です。この添付ファイルは通常、PDF、Wordドキュメント、Excelシート、または実行可能なプログラム(.exe、.batファイル)として偽装されています。ユーザーがこのファイルを開くと、Lumma Stealerがバックグラウンドで実行され、個人情報を収集します。

3. Discordを利用した拡散

Lummaは、Discordのコンテンツ配信ネットワーク(CDN)を悪用することもあります。攻撃者はDiscordのサーバー上にマルウェアをホスティングし、被害者にそのリンクを送信します。被害者がリンクをクリックすると、マルウェアが自動的にダウンロードされ、インストールされます。この方法は、特にゲームプレイヤーや若年層のターゲットを狙っています。

4. 偽のCAPTCHAページ

被害事例でも記載の通り、攻撃者はユーザーがWebサイトの利用時に表示される「CAPTCHA」を解くよう誘導しますが、実際にはその背後でマルウェアがダウンロードされる仕組みです。これらの偽ページは、非常にリアルに見えるため、ユーザーは不正にCAPTCHAを解答してしまい、その結果、Lummaが感染するという手口です。※CAPTCHAについては「被害事例」に記載しています

5. スクリプトの自動実行

Lumma Stealerは、ユーザーが不正なリンクをクリックしたり、感染したファイルを開いたりすると、マシンに自動的にスクリプトを実行させることができます。このスクリプトは、PCに潜伏して個人情報やクリプトウォレットの情報を盗むため、ターゲットに対して持続的な脅威を与えます。

6. ターゲット特定型攻撃

Lumma Stealerは、特定のターゲットを狙った攻撃も行います。特に製造業や企業の従業員をターゲットにしたスピアフィッシング攻撃が行われており、攻撃者はターゲットとなる企業の内部情報に関連するメールやファイルを用意します。従業員はメールの内容が仕事に関連していると信じ込んでしまい、その結果ファイルを開いて感染してしまうわけです。これにより、特定の情報(例えば、経営データや製造情報など)が狙われます。

7. Webカメラやマイクの乗っ取り

さらに巧妙な手法として、Lumma Stealerは、感染したデバイスのWebカメラやマイクを利用して、ターゲットの私生活を監視することがあります。これにより、ターゲットのプライバシーが侵害されるリスクも高まります。

対策

- 信頼できるソースからのダウンロード: 不明な送信者からのファイルやリンクは開かないようにし、ソフトウェアやファイルは公式サイトや信頼できるソースからのみダウンロードしてください。

- セキュリティソフトの導入と更新: 最新のセキュリティソフトウェアを導入し、定期的に更新することで、既知のマルウェアから保護されます。

- 二要素認証の設定: 可能なサービスでは二要素認証を設定し、アカウントのセキュリティを強化してください。

- 教育と啓発: 従業員や家族に対して、フィッシング攻撃やマルウェアのリスクについて教育し、注意喚起を行うことが重要です。